2024. 2. 19. 17:30ㆍData Engineer

우리가 Azure에서 만든 서비스를 안전하게 보관하고자, Microsoft Defender를 도입하기로 하였다. 그와 관련해 공식문서를 찾아본 결과를 공유해보려 한다.

Microsoft Defender

다양한 사이버 위협 및 취약성으로부터 클라우드 기반 애플리케이션을 보호하도록 설계된 보안 조치 및 사례로 구성된 CNAPP

*CNAPP : Cloud Native Application Protection Platform

- 다중 클라우드 및 다중 파이프라인 환경에서 코드 수준에서 보안 관리를 통합하는 DevSecOps(개발 보안 작업) 솔루션

- 위반을 방지하기 위해 수행할 수 있는 작업을 표시하는 CSPM(클라우드 보안 태세 관리) 솔루션

- 서버, 컨테이너, 스토리지, 데이터베이스 및 기타 워크로드에 대한 특정 보호를 사용하는 CWPP(클라우드 워크로드 보호 플랫폼)

Microsoft 365 Defender에 자동으로 액세스 가능

클라우드 환경에서 발생하는 의심스럽고 악의적인 이벤트를 포함하여 공격에 대한 개요를 제공

: 클라우드 경고 및 incident 등 모든 경고와 incident 상관 관계를 지정하여 이 목표를 달성

보안 클라우드 애플리케이션

- Software 개발 프로세스 또는 DevSecOps 등 좋은 보안 사례를 초기 통합 가능

- 코드 관리 환경과 코드 파이프 라인을 보호하고 단일 위치에서 개발 환경 보안 태세에 대한 인사이트 습득 가능

- 중앙 집중식 정책 관리 : 환경 전체에서 유지/관리하려는 보안 조건을 정의

- 보안 점수 : 보안 권장 사항에 따라 보안 태세를 요약

- 다중 클라우드 커버리지 : CSPM 인사이트 및 CWP 보호를 위한 agent-less 메서드를 사용하여 다중 클라우드 환경에 연결

- CSPM(클라우드 보안 태세 관리) : 대시보드를 사용, 보안 상태의 약점 확인

- 고급 클라우드 보안 태세 관리 : 보안 태세를 개선하기 위한 작업을 추진하기 위한 거버넌스

- 데이터 인식 보안 상태 : 중요한 데이터가 포함된 데이터 저장소를 자동으로 검색, 데이터 위반 위험을 줄이는 데 도움

- 공격 경로 분석 : 네트워크에서 트래픽을 모델링하여 잠재적인 위험을 식별

- 클라우드 보안 탐색기 : 쿼리를 빌드할 수 있는 클라우드 환경의 앱

- 보안 거버넌스 : 리소스 소유자에게 작업을 할당하고 보안 상태를 보안 정책과 일치시키는 진행 상황을 추적, 조직을 통해 보안 향상 추진

- Microsoft Entra 사용 권한 관리 : Azure, AWS, GCP의 모든 ID 및 리소스에 대한 사용 권한을 포괄적으로 파악/제어

클라우드 워크로드 보호

- 클라우드 서버 보호 : JIT 네트워크 액세스, 파일 무결성 모니터링, 취약성 평가 등을 통해 엔드포인트용 Microsoft Defender 또는 확장 보호

- 스토리지 리소스에 대한 위협 식별 : 고급 위협 탐지 기능 및 Microsoft 위협 인텔리전스 데이터를 사용하여 스토리지 계정에 액세스하거나 악용하려는 비정상적이고 잠재적으로 유해한 시도를 감지

- 클라우드 데이터베이스 보호 : 공격 표면 및 보안 위험에 따라 데이터베이스 엔진 및 데이터 형식을 보호하기 위해 Azure에서 가장 인기 있는 데이터베이스 유형에 대한 공격 탐지 및 위협 대응을 통해 전체 데이터베이스 자산을 보호

- 컨테이너 보호 : 환경 강화, 취약성 평가 및 런타임 보호를 사용하여 클러스터, 컨테이너 및 해당 애플리케이션의 보안을 개선, 모니터링 및 유지할 수 있도록 컨테이너를 보호

- 인프라 서비스 인사이트 : 공격에 취약하게 만들 수 있는 애플리케이션 인프라의 약점 진단

- 보안 경고 : 환경의 보안을 위협하는 실시간 이벤트에 대한 정보 습득

- 보안 인시던트 : 경고의 상관 관계를 지정하여 공격 패턴을 식별하고, SIEM, SOAR, ITSM 솔루션과 통합하여 위협에 대응하고 리소스에 대한 위험을 제한

Cloud Defender

- Azure, AWS, GCP, On-Premise에서 하이브리드 클라우드 환경을 보호하는 보안 소프트웨어 제품

- 보안 점수를 통해 보안 상태를 개선

- 보안 점수 : 환경의 보안 태세를 알려주는 백분율 기반 KPI

| 계획 이름 | Description |

| 서버용 Defender | Azure, AWS, GCP, On-Premise 환경에서 실행중인 Windows 및 Linux 머신에 위협 감지 및 고급 방어 기능 제공 |

| 스토리지용 Defender | 스토리지 계정에 액세스하거나 악용하려는 비정상적이고 잠재적으로 유해한 시도 감지 |

| SQL용 Defender | - 잠재적인 데이터베이스 취약성을 검색하고 완화 |

| 컨테이너용 Defender | - 클러스터를 지속적으로 평가하고, 잘못된 구성에 대한 가시성을 제공하고, 식별된 위협을 완화 |

| App Service용 Defender | - App Service를 통해 실행되는 애플리케이션을 대상으로 하는 공격 식별 |

| Key-Vault용 Defender | - Key Vault 데이터에 액세스하거나 악용하려는 비정상적이고 잠재적으로 유해한 시도 감지 |

| Resource Manager용 Defender | - Azure Portal, Azure REST API, Azure CLI 또는 Azure 프로그래밍 클라이언트를 통해 수행되는지 여부와 관계없이 조직의 리소스 관리 작업 모니터링 |

| DNS용 Defender | - 데이터 반출, 맬웨어, DNS 공격, 악의적인 활동에 사용되는 도메인과의 통신과 같은 의심스럽고 비정상적인 활동을 감지 |

| 오픈소스 관계형 데이터베이스용 Defender | - Azure Database for PostgreSQL/ MySQL/ MariaDB |

| Azure Cosmos DB용 Defender | - 잠재적인 SQL 삽입, Microsoft 위협 인텔리전스 기반의 알려진 악의적인 행위자, 의심스러운 액세스 패턴, 손상된 ID 또는 악의적인 내부자를 통한 데이터베이스 악용 가능성 감지 |

[주요 지표]

- SOC : 조직 및 기술 수준에서 보안 문제를 다루는 개인/팀

- 보안 점수 : 환경의 보안 상태를 알려주는 백분율 기반 KPI. 보안 점수가 높을수록 환경이 더 안전

- 하이브리드 워크로드 : 클라우드 환경 및 온-프레미스에 포함된 워크로드 포함

- 규정 준수 표준 : 다양한 업계가 충족해야 하는 정부 규정

- CSPM : 조직 인프라에 걸쳐 잘못된 구성, 위협, 오용, 규정 준수 위반을 식별하고 수정할 수 있는 시스템

- CWP : 클라우드 기반 워크로드를 안전하게 유지하는 프로세스

- 보안 상태 : 보안 위협을 감지, 포함, 완화, 대응하는 기능과 함께 자산 환경 및 공격 표면에 대한 가시성의 조합

CSPM

- 조직이 다중 클라우드 인프라에서 잘못된 구성, 위협, 오용, 규정 준수 위반을 식별하고 수정할 수 있는 사전 대응 시스템

- 보안 점수를 사용하여 전체 보안 태세의 상태를 알려줌

CWP

- 무차별 암호 대입 공격과 같은 잠재적인 사이버 공격에 대해 알려주는 경고

- 클라우드용 Defender가 환경에 대한 사이버 공격을 검색하는 경우 자동 응답 설정

[의사 결정 기준]

회사에서 사용하는 리소스와 비즈니스에 서 적용할 수 있는 규정 요구 사항 고려

- 해당 서버에 대한 보호 : 사전 위협 방지, 취약성 평가, 적응형 네트워크 강화, 적응형 애플리케이션 제어 등의 기능 제공

- 해당 데이터베이스에 대한 보호 : SQL / Machine SQL / MariaDB / MySQL / PostgreSQL / Cosmos DB 지원

- 발생할 수 있는 문제 수정

- 보안의 잘못된 구성이나 환경에 대한 잠재적인 위험 요소 및 위협을 알고 있더다고 수정하는 방법을 모를 경우 솔루션 제공

[권장 사항]

- 심각도 수준

- 문제에 대한 설명

- 관련 권장 사항

- 수정 단계 및 빠른 수정(사용 가능한 경우)

- 영향을 받는 리소스 목록

Microsoft Defender는 현재 Azure Blobs, Azure files 그리고 Azure Data Lake Gen2 리소스들을 보호한다

Microsoft Defender for SQL은 Azure SQL Database, Azure SQL Managed Instance, Azure SQL elastic pools, Azure Synapse Analytics dedicated SQL pool, SQL에 적용된다 (on Azure Virtual Machines and SQL on Azure Arc enabled resources)

- Azure VM과 Azure Arc enabled resources 바깥에 있는 경우 에도 적용된다

Pricing : Defender for Containers에 의해 지원되는 쿠버네티스 워커 노드의 vCore에 기반해 산정되며, 월당 20달러의 무료 capacity가 있다.

이미지 digest 당 0.29달러가 청구될 것이다.

대부분의 소비자들은 추가 이미지 스캔 비용을 발생시키지 않도록 기대된다.

매달 7300만 회의 트랜잭션을 초과한 Storage account들은 매 100만 트랜잭션들이 초과될 때마다 0.1492달러를 지불해야 할 것 이다.

Malware Scanning은 Azure Blob storage에서만 적용이 된다.

Azure 통합 문서 : 데이터를 분석하고 Azure Portal에서 풍부한 시각적 보고서를 만드는데 사용할 수 있는 유연한 캔버스

적용 범위 통합 문서

어떤 부분에서 어떤 클라우드용 Defender 계획이 활성화되어 있는지 추적하는 데 도움

- 환경 및 구독이 완전히 보호되도록 하는 데 도움

- 추가 정보 : 릴리스 정보 및 각 토글에 대한 설명을 표시

- 상대 적용 범위 : 특정 클라우드용 Defender 계획을 사용하도록 설정된 구독 또는 커넥터의 비율

- 절대 적용 범위 : 구독당 각 플랜의 상태

- 자세한 적용 범위 : 각 플랜의 전체 값을 얻으려면 관련 계획에서 사용하도록 설정해야 하거나 사용하도록 설정해야 하는 추가 설정을 보여줌

시간에 따른 보안 점수 통합 문서

- Log Analytics 작업 영역의 보안 점수 데이터 사용

- 스냅샷은 매주 내보내지며, 통합 문서에서 데이터를 보기 전에 첫번째 스냅샷을 내보낸 후 최소 일주일이 지연된다

- 지난 주 및 월의 점수 추세

- 선택한 모든 구독에 대한 집계 함수

- 비정상 리소스의 권장 사항

- 특정 보안 컨트롤에 대한 점수

- 리소스 변경 내용

시스템 업데이트 통합 문서

- 시스템에 시스템 업데이트를 설치해야 하는 보안 권장 사항을 기반

- 적용할 업데이트가 있는 컴퓨터를 식별하는 데 도움

취약성 평가 결과 통합 문서

- 클라우드용 Defender 컴퓨터에 대한 취약성 스캐너, 컨테이너 레지스트리의 컨테이너 및 SQL Server를 실행하는 컴퓨터가 포함

시간에 따른 규정 준수 통합 문서

리소스 구성을 업계 표준, 규정 및 벤치마크의 요구 사항과 지속적으로 비교

: NIST SP 800-53, SWIFT CSP CSCF v2020, 캐나다 연방 PBMM, HIPAA HITRUST 등이 포함

활성 경고 통합 문서

구독에 대한 활성 보안 경고가 하나의 대시보드에 표시

*보안 경고 : 리소스에 대한 위협을 감지할 때 클라우드용 Defender 생성하는 알림

- 클라우드용 Defender를 신속하게 조사하고 수정하는 데 필요한 정보를 사용하여 경고의 우선 순위를 지정하고 나열

- 심각도, 리소스 그룹 및 태그별로 활성 경고 확인

- 공격받은 리소스, 경고 유형, 새 경고를 통해 구독의 상위 경고 열람

- 자세한 경고 내용

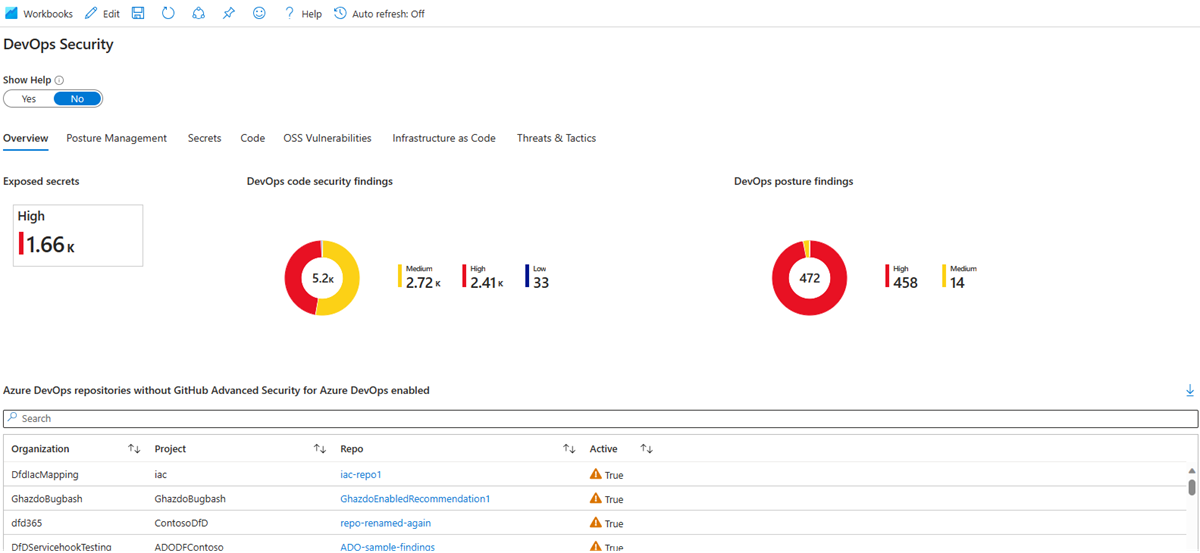

DevOps 보안 통합 문서

- DevOps 보안 상태의 사용자 지정 가능한 시각적 보고서를 제공

- 가장 많은 일반 취약성 및 노출 및 약점, 고급 보안이 꺼진 활성 리포지토리, DevOps 환경 구성의 보안 상태 평가 등을 포함하는 리포지토리에 대한 인사이트를 볼 수 있음

이 외에도 Azure에서 보안 모니터링을 위해 참고할 수 있는 문서들은 꽤 있다.

흥미로운 점은 외부 클라우드는 물론 On-Premise도 관련 모니터링이 가능하다는 것이었다.

'Data Engineer' 카테고리의 다른 글

| 프로메테우스 (0) | 2024.03.03 |

|---|---|

| Dockerfile & Docker-compose (0) | 2024.02.20 |

| CBD 방법론 (1) | 2024.01.11 |

| Git add / commit / push 취소 (0) | 2023.12.15 |

| 정형, 비정형, 반정형 (0) | 2023.12.15 |